In unseren bisherigen Blogartikeln mit dem Schwerpunkt DSGVO haben wir Ihnen bereits die verschiedenen Verpflichtungen, die mit diesen neuen Regelungen einhergehen, vorgestellt. Die DSGVO wird im Mai 2018 mit möglichen Geldbußen in Höhe von bis zu 4% des weltweiten Umsatzes in Kraft treten.

Wir haben bereits darüber gesprochen, wann die neue DSGVO zum Einsatz kommt; was PII und personenbezogene Daten konkret bedeuten; warum die ausdrückliche Zustimmung (Consent) und gesetzeskonforme Datenverarbeitungsprozesse so wichtig sind und wie neue Datenrechte im Rahmen der EU-DSVGO angegangen werden müssen.

Dieser Artikel beschäftigt sich mit neuen Sicherheitsverpflichtungen, wenn personenbezogene Daten verarbeitet werden.

Aufbauen auf existierenden Sicherheits- Best Practices

Die meisten von Ihnen werden wahrscheinlich mit bereits bestehenden Sicherheitsverfahren vertraut sein, wie solchen, die die CIA-Triade umfasst; also Confidentiality (“Vertraulichkeit”), Integrity (“Integrität”) und Availability (“Verfügbarkeit”). Üblicherweise sind diese Konzepte Teil der klassischen SLAs, wo Uptime und Recovery als Prozentsatz verifiziert werden, idealerweise so nah wie möglich an 100%.

Vor kurzem hat die Sicherheitscommunity dem Akronym noch ein ‘T’ hinzugefügt und so ein “CIAT” daraus gemacht. Das “T” steht für “traceability” (“Rückverfolgbarkeit”), was sich auf die in Artikel 30 der DSGVO vorgeschriebenen Audit-Trails bezieht.

Über die Triade hinaus bezieht sich die DSGVO auf Verhaltenskodexe, die idealerweise pro Sektor definiert werden, sowie auf Zertifizierungsverfahren.

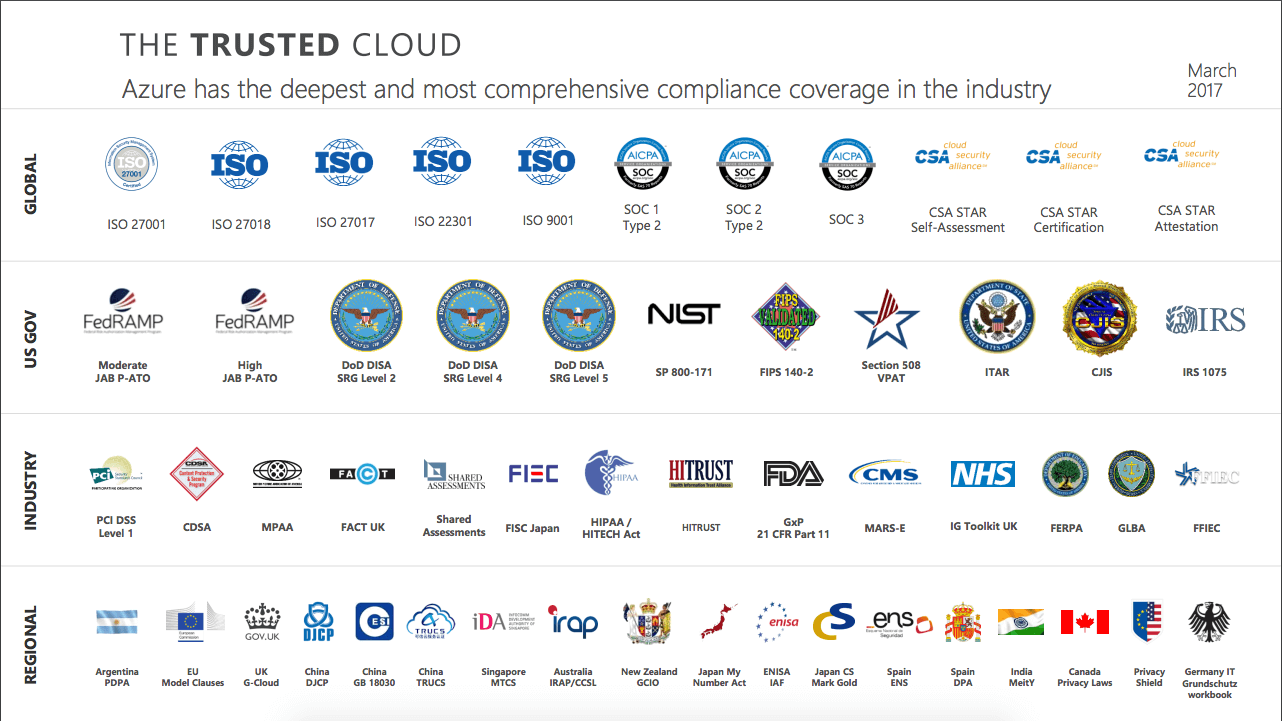

Das Bild unten zeigt die Zertifizierungen auf, die Microsoft Azure bisher zusammengestellt hat:

Quelle: https://www.microsoft.com/en-us/trustcenter/compliance/complianceofferings

Die Sicherheit der Verarbeitung beinhaltet auch die Notwendigkeit von Pseudonymisierungstechniken zusätzlich zur Verschlüsselung.

Pseudonymisierung erklärt

Es scheint eine gewisse Verwirrung bezüglich der konkreten Bedeutung von Pseudonymisierung zu herrschen und was die Konsequenzen einer solchen durchgeführten Datentransformation sein werden.

Die DSGVO definiert Pseudonymisierung in Artikel 4.5 folgendermaßen:

“die Verarbeitung personenbezogener Daten in einer Weise, dass die

personenbezogenen Daten ohne Hinzuziehung zusätzlicher Informationen nicht mehr einer spezifischen betroffenen Person zugeordnet werden können, sofern diese zusätzlichen Informationen gesondert aufbewahrt werden und technischen und organisatorischen Maßnahmen unterliegen, die gewährleisten, dass die personenbezogenen Daten nicht einer identifizierten oder identifizierbaren natürlichen Person zugewiesen werden”

Zwei Bedingungen müssen erfüllt sein, damit personenbezogene Daten als “pseudonymisiert” gelten:

- Trennung der UIDs von personenbezogenen Daten.

- Beide Datensätze sollten gesichert (z.B. gehashed) sein, während der Zugang eingeschränkt sein sollte, damit eine erneute Identifikation so unwahrscheinlich wie möglich ist.

Beachten Sie, dass dies alles dokumentiert werden muss, um die Rechenschaftspflicht zu belegen. Dies wird in Paragraf 2, Art. 5 des Kapitels “Grundsätze”, welches die Verarbeitung personenbezogener Daten betrifft, hervorgehoben: “Der Verantwortliche ist für die Einhaltung des Absatzes 1 verantwortlich und muss dessen Einhaltung nachweisen können (“Rechenschaftspflicht”).”

Beachten Sie außerdem, dass Pseudonymisierung nicht bedeutet, dass andere Datenschutzbestimmungen nicht gelten. Die DSGVO erinnert uns am Ende des Erwägungsgrundes 28 daran: “Durch die ausdrückliche Einführung der „Pseudonymisierung“ in dieser Verordnung ist nicht beabsichtigt, andere Datenschutzmaßnahmen auszuschließen.” Und das könnte uns an das berühmte Henne-Ei-Problem erinnern, da Sie auch weiterhin sicherstellen müssen, dass Verarbeitungsprozesse personenbezogener Daten gesetzeskonform sind.

Datenschutzverletzungen müssen innerhalb von 72 Stunden gemeldet werden

Die meisten Unternehmen werden irgendeine Form von Security Best Practices haben. Wirklich neu an der DSGVO ist jedoch die Verpflichtung, eine Datenschutzverletzung innerhalb von 72 Stunden an die Aufsichtsbehörden zu melden.

Aus diesem Grund werden die meisten Unternehmen Alerts einrichten müssen, um nicht nur passiv die Sicherheitsverfahren zu überprüfen, sondern auch im Falle von Schwierigkeiten während der Nacht tatsächlich jemanden aufzuwecken.

Der betroffene Betrieb sollte, sobald er solche Schwierigkeiten erkannt hat, Verfahren in Gang setzen, um diese Sicherheitsprobleme zu beseitigen. Darüber hinaus sollte er entscheiden, ob eine Datenschutzverletzung deklariert wird und seine Entscheidung dokumentieren.

Es ist möglich, eine Datenschutzverletzung zu erkennen, ohne personenbezogene Daten verloren zu haben. Es gibt daher eine Grauzone zwischen der Feststellung einer Anomalie und der Einsicht, dass eine Benachrichtigung gesendet werden sollte. Dafür sind diese 72 Stunden da, damit eine gründliche Prüfung stattfindet, bevor eine Meldung an die Aufsichtsbehörde in die Wege geleitet wird.

Sobald eine Datenschutzverletzung an die Aufsichtsbehörden gemeldet worden ist, ist es möglich, dass die Behörden die Kommunikation, mit der von der Datenschutzverletzung betroffenen Person, fordern. Diese Verpflichtungen sind in Art. 34 der DSGVO gesetzlich festgelegt.

Sie benötigen einen detaillierten Ablaufplan für Notfälle. Einen, der die Kommunikationsabteilung, den Datenschutzbeauftragten, den Rechtsberater und die zuvor erwähnten Sicherheitsteams einschließt.

Data Protection Impact Assessments (DPIAs)

Die DSGVO hat zusätzlich zu den Benachrichtigungen bezüglich der Datenschutzverletzungen auch Verpflichtungen im Zusammenhang mit Datenschutzfolgenabschätzungen (data protection impact assessments/DPIA) eingeführt. Präzisiert wird dies in Art. 35: “Hat eine Form der Verarbeitung, insbesondere bei Verwendung neuer Technologien, aufgrund der Art, des Umfangs, der Umstände und der Zwecke der Verarbeitung voraussichtlich ein hohes Risiko für die Rechte und Freiheiten natürlicher Personen zur Folge (…).”

DPIA, auch PIA (Privacy Impact Assessments) genannt, werden zur gängigen Praxis. Die Herausforderungen beim Set-up von Folgenabschätzungen sind zweifach:

- Die eigentlichen Fragen: Welche Fragen sind zu stellen und wie können sie präzise und leicht verständlich formuliert werden.

- Wie sieht der Workflow bezüglich der Bewertung der ausformulierten Fragen aus? Hier müssen die richtigen Vermittler involviert werden, um adäquate Risikominderungs-Methoden zu gewährleisten.

Der Markt versucht immer noch herauszufinden, wie man mit der Tatsache umgeht, dass diese Bewertungen eher statischer Natur sind; in der Regel werden sie einmal durchgeführt, wenn ein neues Tool für die digitale Messung erworben wird. Allerdings neigen unsere Umgebungen zur Dynamik. Hier können kontinuierliche Ausrichtungsfehler zwischen Datenschutzrichtlinien und Tools zur Optimierung digitaler Bemühungen entstehen. Sie sollten daher regelmäßig angepasst werden.

Analytics & DSGVO = Piwik PRO

Wir sorgen dafür, dass Sie sich wegen der DSGVO nicht mehr den Kopf zerbrechen müssen. Wir bieten Ihnen professionelle Analytics - DSGVO ready.

Kostenlosen Demo-Termin vereinbarenBei Unsicherheiten, wenden Sie sich an Ihre Aufsichtsbehörde!

Die DSGVO erweckt den Anschein, als ob es nur für Unternehmen Verpflichtungen gäbe. Allerdings muss auch darüber gesprochen werden, inwieweit sich die Regulierungsbehörden an die Bedürfnisse des Marktes anpassen müssen. Die derzeitigen Datenschutzbehörden werden im Mai 2018 zu Aufsichtsbehörden.

Nicht nur wird die Artikel-29-Datenschutzgruppe durch den Europäischen Datenschutzausschuss (European Data Protection Board – EDPB) ersetzt. Auch lokale Behörden müssen zusammenarbeiten. Sie dienen als beratende Partei, wenn “die Verarbeitung ein hohes Risiko zur Folge hätte, sofern der Verantwortliche keine Maßnahmen zur Eindämmung des Risikos trifft”, wie in Art. 36 (vorherige Konsultation) erklärt wird.

Das bedeutet nicht, dass man erwarten sollte, dass Aufsichtsbehörden Firmen genaue Anweisungen geben, wie man verfährt. Aber eine kollaborative Einstellung, indem wir alle Best Practices teilen, ist zu fördern und sicherlich im Geiste der Vorschriften. Sobald Sie den Datenschutzbeauftragten ernannt haben, ist es sinnvoll, alsbald die Aufsichtsbehörde zu kontaktieren, um eine solide Beziehung aufzubauen.

Abschließend lässt sich festhalten, dass Ihr IT-Team bezüglich Sicherheit und Datenschutz mit anderen Abteilungen zusammenarbeiten muss, um ein Paradigma der Datenverarbeitung aufzubauen und dieses mit bestehenden Praktiken zu kombinieren. Sie müssen Prozesse einrichten, die Sie im Falle von Datenschutzverletzungen benachrichtigen. Darüber hinaus müssen sie Datenschutzfolgenabschätzungen einbeziehen und dürfen keine Scheu davor haben, sich mit Aufsichtsbehörden in Verbindung zu setzen, um die Security Best Practices anzupassen.

Dieser Artikel erschien zuerst in unserem englischen Blog von Aurélie Pols.

Gehen Sie mit uns den nächsten Schritt im Data-Driven Marketing

Gerne zeigen wir Ihnen in einer persönlichen Demo die Piwik PRO Marketing Suite: Analytics, Tag Manager, Personalisierung & Customer Data Platform in einer Software vereint - DSGVO ready.

Kostenlosen Demo-Termin vereinbaren